Le calcul par le GPU consiste à utiliser le processeur graphique

(GPU) en parallèle du CPU pour accélérer des applications

professionnelles de science, d'ingénierie et d'entreprise. Lancé en 2007

par NVIDIA, le calcul par le GPU s'est imposé comme un standard de

l'industrie. Dans le monde entier, la plupart des centres de données à

basse consommation y ont recours, aussi bien dans les laboratoires

gouvernementaux et universitaires que dans les petites et moyennes

entreprises.

Home » Archives for 2014

samedi 4 octobre 2014

Le Processeur

le Processeur est le cerveau de l'ordinateur, c'est lui qui organise les

echanges de données entre les différents composants (disque dur,

mémoire RAM, carte graphique) et qui fait les calculs qui font que

l'ordinateur interagit avec vous et affiche votre système à l'écran. Sa

puissance est exprimée en Hz, aujourd'hui un processeur attend les 3Ghz

(Giga, milliards) et certains ordinateurs sont équipés de plusieurs

proecesseurs.

dimanche 4 mai 2014

mercredi 5 février 2014

Ecrire un shell-script bash sous GNU/Linux

Préparation

Un shell-script (ou script shell) est un fichier texte simple. Il peut donc être écrit avec votre éditeur de texte préféré. La toute première ligne du fichier doit contenir le nom de l'interpréteur à utiliser (cela est valable pour tous les langages de script). Cette ligne doit commencer par #! suivi de l'exécutable à utiliser. Pour un shell-script bash, on aura donc en début de fichier :

mercredi 22 janvier 2014

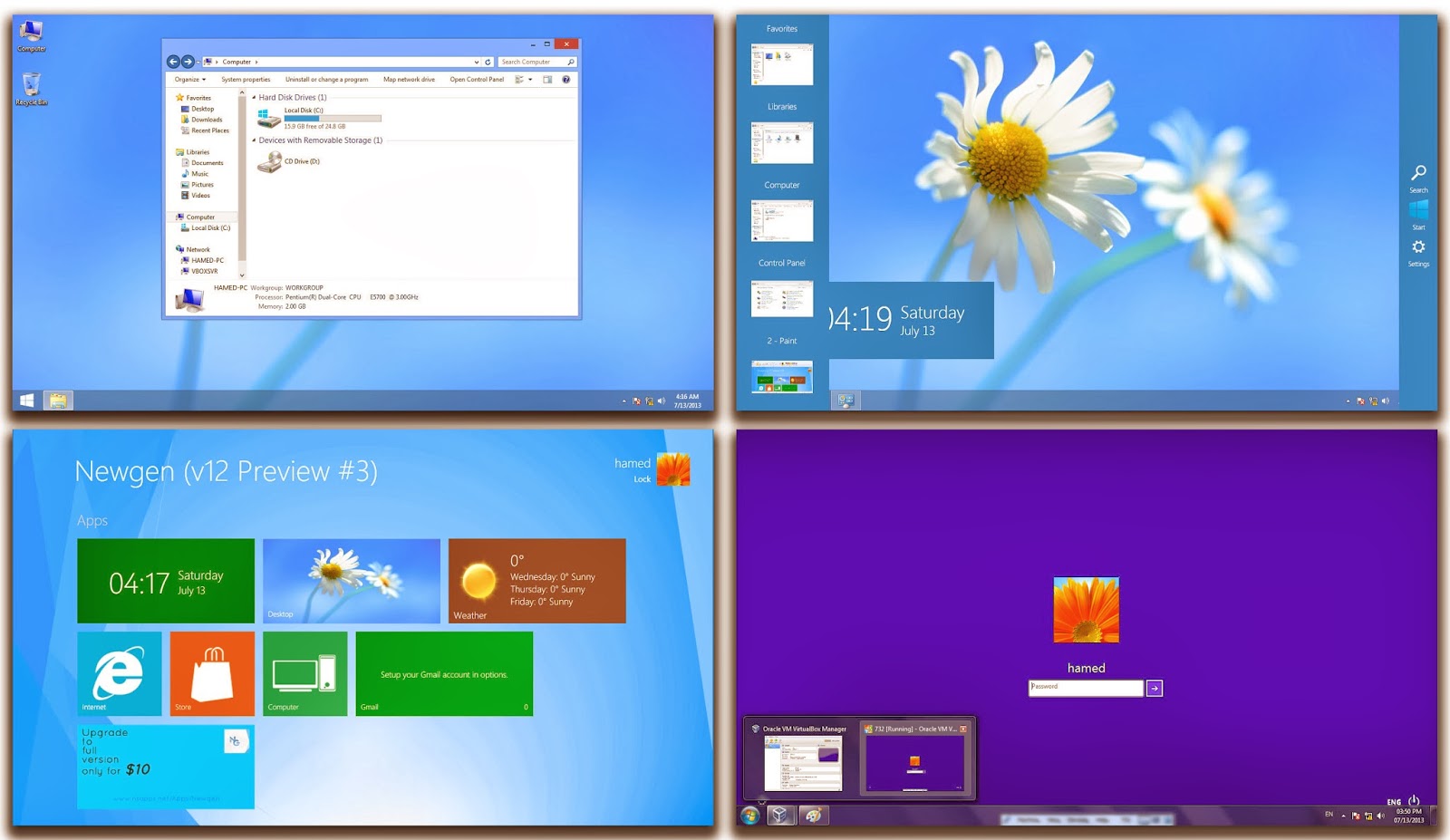

Réparer Windows 8 sans formater

Windows 8 dispose de nouvelles options de réparation dans le système.

Windows 8 propose une fonction de réparation qui permet de remettre un système en panne, lent, ou bugué en état de marche sans que cela affecte les fichiers personnels et les applications du Windows Store. La manipulation supprime les programmes et leur configuration, les réglages Windows comme les réglages wifi, les options de dossiers et d’Internet Explorer.

Comment mettre en place une station cliente légère ?

NOTE IMPORTANTE : le logiciel dont il est ici question est en pré-version. Vous pourriez donc ne pas en être pleinement satisfait… tant que vous n'aurez pas vous-même participé à son déboguage. Si vous recherchez une solution plus stable, reportez-vous au site du Linux Terminal Server Project, ou au tutoriel LTSP.

Comment franciser l'invite de connexion des clients légers ?

Niveau : bidouille

L'invite de connexion des clients légers affiche à ce jour "Username" puis "Password" quelle que soit la langue du système.

Serveur LTSP, résolution de problèmes

Page en cours de construction : en attendant, vous pouvez consulter les "FAQ"ici (en anglais) :

Cette page regroupe un ensemble d'information pour résoudre les problèmes classiques de configurations ou d'utilisation

mardi 21 janvier 2014

lundi 20 janvier 2014

La version finale de Windows 8.1

La version finale de Windows 8.1 est enfin disponible. Avec son système d'exploitation « corrigé », Microsoft espère reconquérir sa base de fans.

Depuis hier matin, la mise à jour Windows 8.1 est enfin disponible sur le Windows Store de Microsoft. Le mois dernier, les abonnés de TechNet et de MSDN avaient pu avoir accès en avant-première à une version RTM du futur système. Comme l'ont expliqué les responsables de Microsoft à notre confrère PCWorld.com, la mise à jour vers Windows 8.1 n'est pas automatique, « les utilisateurs doivent se rendre manuellement sur le Windows Store et télécharger eux-mêmes l'update ». Pour PCWorld.com, qui a testé la mise à jour, Windows 8.1sonne comme « le grand compromis ». Néanmoins, cette version est bourrée de nouvelles fonctions conviviales, et d'améliorations générales. Petit tour d'horizon.

dimanche 19 janvier 2014

De Telnet à SSH

Pour communiquer entre eux en réseau, deux ordinateurs doivent utiliser le même protocole. C'est un peu comme une langue : pour parler à quelqu'un, vous devez parler la même langue que lui, sinon vous ne vous comprendrez pas.

Il existe de très nombreux protocoles pour que les ordinateurs puissent communiquer entre eux. Il y en a un que vous avez forcément vu, c'est le HTTP (HyperText Transfer Protocol). Si, si, Le préfixe http signifie que vous communiquez avec les serveurs du Site du Zéro à l'aide du protocole HTTP. C'est le protocole utilisé sur le web pour s'échanger des pages web.

vendredi 17 janvier 2014

problèmes importants dans Windows 8.1

Ces notes de publication traitent des informations et problèmes les plus importants concernant le système d’exploitation Windows 8.1. Pour plus d’informations sur les modifications apportées à la conception, les nouvelles fonctionnalités et les corrections apportées à cette version, voir les nouveautés Windows 8.1.

jeudi 16 janvier 2014

Préparer une station comme client léger / choisir un client léger neuf

Nous allons voir ici les points à prendre en compte pour transformer une machine indépendante en client léger.

Nous donnerons quelques exemples de configurations "récup." ou "neuf" (mini PC spécialisé client léger).

Configuration matérielle

- Mémoire vive : 48 Mo constituent la limite basse, mais 128 Mo sont conseillés et 256 Mo seront parfaits.

- Processeur, Pentium II, 200 Mhz ou mieux. En deçà, le confort d'utilisation risque d'être juste.

- Carte réseau, 100 Mb/s (l'utilisation d'une carte réseau ancienne 10 Mb/s peut rendre le client inutilisable).

- Disque dur : pas nécessaire. Si le disque dur contient un vieux système d'exploitation type Windows 98, il n'est pas gênant de le conserver.

- Carte video : capable de gérer un affichage 1024 x 768 ou plus (on survivra avec du 800 x 600).

- Carte son, si possible.

- Port usb, si possible.

Exemples de configurations "récup"

- Portable HP Omnibook (Pentium II 600 Mhz, 64 Mo ram, carte ethernet Tulip intégrée, carte son ESS tech, batterie HS).

affichage 1024 x 768, son fonctionnel, trackpad reconnu, souris usb reconnue, streaming video fluide (Youtube).

affichage 1024 x 768, son fonctionnel, trackpad reconnu, souris usb reconnue, streaming video fluide (Youtube). touches spéciales inactives, pas d'arrêt par acpi.

touches spéciales inactives, pas d'arrêt par acpi. - Oxfam Solidarité : Fujitsu-Siemens E5616 AMD Dual Core 3800+ , ram de 1024Mo, Disque dur de 80Go, écran plat de 17" avec haut-parleurs intégrés, Ubuntu 12.04 LTS.

Exemples de configurations "neuf"

- Alix 1D : test Ok. Environ 100 €.

- A3Tech Corus T2 Test Ok. Environ 200 €. Contient un système embarqué mais peut booter en pxe (F12 au démarrage).

- Ordipost : test à venir. Environ 200 €.

- VXL Itona 3531 : test à venir. Prix : 130 €.

- Linutop : test à venir. Environ 250 €.

- Microclient Jr : test à venir. Environ 90 €.

- Thincan : test à venir. A partir de 50 €.

- NEC QUOVIO D180 : test à venir. Prix : 300 €

ubuntu-fr

Configurer le serveur de client léger : le fichier dhcpd.conf

Niveau : technique

Le serveur de clients légers installé par défaut dans Edubuntu peut fonctionner sans aucun réglage dans les cas simples.

Exemples :

- un serveur Edubuntu, un switch ethernet, des clients légers, pas de connexion internet : tout fonctionne "out of the box" (mais c'est dommage d'en rester là).

- Même configuration avec en plus un routeur ADSL branché sur le switch. Le routeur a une adresse sur le sous-réseau

192.168.0et on a choisi l'adresse "de base pour le serveur :192.168.0.1. Au démarrage des clients légers, le serveur répond à leur demande dhcp. Les communications entre le serveur et les clients léger passant par un tunnel crypté ssh, la sécurité est assurée. Les communications vers l'internet sont relayées et éventuellement filtrées par le serveur.

- Même configuration mais le routeur ADSL a aussi des fonctions dhcp : au démarrage d'un client léger, le serveur peut répondre avant le routeur et tout peut se passer sans problèmes. Mais le dhcp du routeur peut aussi interférer et semer la zizanie dans le démarrage. À déconseiller.

- Configuration avec deux cartes réseau, l'une va vers le routeur (eth0) et l'autre (eth1) sert les clients légers : il faut juste donner à eth1 l'IP fixe

192.168.0.1et tout se passe bien. Par défaut l'internet est accessible par tous les clients. En cas de soucis, on peut consulter cet article (en anglais).

- Intégration dans un réseau existant : cette fois on est presque obligé de mettre le nez sous le capot si l'on veut éviter d'interférer avec les machines déjà en place.

Configuration du "dhcpd.conf" du serveur Edubuntu

Dans un terminal, tapez :

gksudo "gedit /etc/ltsp/dhcpd.conf"

Vous obtiendrez ceci (sans les commentaires [#]) :

# Cette ligne tente de donner la priorité sur un autre serveur dhcp

authoritative;

# Sous réseau autorisant les adresses 192.168.0.1 à 192.168.0.254

subnet 192.168.0.0 netmask 255.255.255.0 {

# plage d'adresses possibles pour les clients légers (affectation en décroissant)

range 192.168.0.20 192.168.0.250;

# Adresse de base du serveur :

192.168.0.1option domain-name "example.com";

option domain-name-servers 192.168.0.1;

option broadcast-address 192.168.0.255;

option routers 192.168.0.1;

option subnet-mask 255.255.255.0;

# Emplacement du noyau dans le répertoire /var/lib/tftpboot. Selon le client, un noyau PXE ou Etherboot est fourni.

if substring( option vendor-class-identifier, 0, 9 ) = "PXEClient" {

filename "/ltsp/i386/pxelinux.0";

}

else{

filename "/ltsp/i386/nbi.img";

}

# Emplacement du système alternatif spécial clients légers

option root-path "/opt/ltsp/i386";

}

Modifications possibles

- Modification de l'adresse du serveur, si par exemple l'adresse 192.168.0.1 est déjà celle du routeur. Cette adresse doit être identique à celle que vous avez choisi dans "Système > Administration > Réseau".

- Modification du sous-réseau : recherchez "192.168.0" et remplacez-le par "192.168.1" (par exemple).

- Modification de la plage d'adresse des clients légers pour éviter un conflit avec une autre machine.

Enregistrez les modifications puis tapez :

sudo /etc/init.d/dhcp3-server start

pour relancer le serveur dhcp, puis

sudo ltsp-update-sshkeys sudo ltsp-update-image

pour mettre à jour les clés de cryptage ssh qui permettent la communication entre le serveur et les clients légers.

Il ne vous reste plus qu'à démarrer vos clients légers.

Configuration du dhcpd.conf sur un autre serveur

Dans le cas où vous installez le serveur Edubuntu sur un réseau déjà équipé d'un serveur DHCP, vous ne pourrez pas utiliser celui d'Edubuntu sous peine de créer des conflits sur le réseau. Vous devez dans ce cas configurer le fichier /etc/dhcpd.confou /etc/dhcp3/dhcpd.conf en fonction du serveur. Attention, les paramètres ne sont valables que dans le cas du DHCP de l'ISC. Vous serez obligés d'utiliser le serveur DHCP en mode adressé ou statique, ce qui veut dire qu'il faudra entrer les adresses ethernet des clients et l'adresse IP correspondante dans le fichier dhcpd.conf.

Sur le serveur Edubuntu, ne modifiez pas le fichier /etc/ltsp/dhcpd.conf installé par défaut ainsi le serveur ne se lancera pas. Éditez le fichier du serveur DHCP:

sudo gedit /etc/dhcpd.conf

Créez un groupe pour gérer vos clients légers ensemble:

group {

option root-path "/opt/ltsp/i386";

next-server 192.0.0.1;

if substring( option vendor-class-identifier, 0, 9 ) = "PXEClient" {

filename "/ltsp/i386/pxelinux.0";

}

else{

filename "/ltsp/i386/nbi.img";

};

La différence principale avec la configuration décrite plus haut est next-server qui donne l'adresse du serveur Edubuntu aux clients légers ainsi une fois qu'ils ont récupéré leurs adresse IP, ils savent qui contacter ensuite.

La suite de votre fichier va concerner les machines incluses dans ce groupe, voici un exemple.

# PC (Salle multimedia) eleve 1 ##c'est un champ commentaire

host lnt-d00050 { ##c'est le nom réseau ou DNS du client léger

hardware ethernet 00:1a:a0:34:44:af; ##c'est l'adresse ethernet du client léger. (Erreur ?! Ça ressemble plus à une adresse MAC…)

fixed-address 192.0.0.10; ##c'est l'adresse IP attribuée au client léger

}

# PC (Salle multimedia) eleve 2

host lnt-d00049 {

hardware ethernet 00:1a:a0:34:45:97;

fixed-address 192.0.0.11;

}

# PC (Salle multimedia) eleve 3

host lnt-d00059 { hardware ethernet 00:1a:a0:34:45:d1;

fixed-address 192.0.0.12;

}

}

Il faut faire attention à ne pas oublier une { ou }

Installer un serveur de clients légers sous linux

Niveau : technique

Prérequis : connexion Internet

Nota : en ce qui concerne la distribution Edubuntu, l'étape décrite ici est incluse dans l'installation, mais on peut installer un serveur de clients légers à partir de Ubuntu, Kubuntu, Xubuntu…

1.1. Installer les serveurs dhcp, tftp, ssh

sudo apt-get install ltsp-server-standalone openssh-server

1.2. Construire l'environnement d'exécution du client léger

sudo ltsp-build-client

Ce script crée un système complet dans /opt/ltsp/i386 (dans le cas le plus fréquent où les postes clients sont de type "i386" ainsi que le serveur).

Dans le cas où le serveur est de type "amd64" et que les clients sont de type "i386", il faut saisir :

sudo ltsp-build-client --arch i386

Attention à modifier ensuite le fichier "dhcpd.conf" en conséquence en y remplaçant les chemins "amd64" par "i386".

Comment fonctionne un client léger sous linux?

C'est un ordinateur qui n'exécute aucun programme lui-même. Il se contente de transmettre à un ordinateur plus puissant (le serveur) les signaux de son clavier et de sa souris. Le serveur, sur lequel s'exécutent les programmes, traîte ces informations et dit au client léger ce qu'il doit afficher sur son écran.

Rien n'est installé sur le client léger, qui n'a même pas besoin de disque dur. Une carte réseau, une carte graphique et une mémoire vive rudimentaire lui suffisent. Même s'il est ancien, ce n'est pas un problème.

Un même serveur peut gérer simultanément une douzaine de clients, voire plus s'il est très puissant. Il lui faut une grosse mémoire vive car c'est lui qui exécute tous les programmes. Mais aujourd'hui, il est facile de trouver un PC avec 4Go de RAM. De plus, si plusieurs clients utilisent un même programme, il suffit au serveur de le charger une fois en mémoire. Et c'est au moins le cas du système d'exploitation.

Il va quand même falloir acheter quelque chose : une deuxième carte réseau pour le serveur :

mage tirée du tutoriel de junior0, The frog et Vinc14 sur les réseaux

On trouve des cartes réseau à partir de 8€ dans les grands supermarchés ou sur internet. Voici comment disposer vos appareils :

Une fois ces branchements terminés, ouvrez un terminal sur le serveur (votre ordinateur neuf, sur lequel PC-BSD est installé) et lancez la commande ifconfig :

COMMANDE UNIX ----- ifconfig (interface configuration)

Configure ou affiche des informations sur vos interfaces réseau

ifconfig : affiche des informations sur toutes vos interfaces.

ifconfig interface : affiche des informations uniquement sur cette interface.

ifconfig interface adresse : assigne une adresse à cette interface.

ifconfig interface down : désactive cette interface.

ifconfig interface up : active cette interface.

Réponse basique

Les clients légers se contentent de charger en mémoire un système d'exploitation réduit et de se connecter ensuite à un serveur. Les applications s'exécutent sur le serveur mais s'affichent sur l'écran de la station cliente.

Réponse technique

Séquence de démarrage (d'un point de vue du client léger): la station cliente peut soit disposer d'un noyau sur un média de stockage local, soit le charger depuis le serveur au travers du réseau (en utilisant les instructions appropriés, il est possible de charger le noyau linux depuis un serveur au travers d'une carte réseau de démarrage. Ainsi, la station cliente n'a plus besoin de stocker quoi que ce soit, si ce n'est sur la mémoire vive de l'ordinateur.)

Séquence de démarrage

La carte réseau PXE lance une requête DHCP sur le réseau local. Le serveur DHCP répond en indiquant à la carte où se trouve le noyau linux. Le noyau stocké dans /var/lib/tftpboot est alors chargé au travers du réseau via le protocole TFTP.Une fois le noyau chargé, il est exécuté, et la machine démarre sous linux. initramfs est chargé avec le noyau Linux et il est monté comme système de fichiers root. Ceci procure automatiquement les pilotes nécessaires pour la carte réseau, la souris, le clavier, etc… Une fois le pilote de carte réseau chargé en mémoire, une seconde requête DHCP fournit aux clients les informations comme l'adresse IP, le masque réseau, la passerelle, le serveur DNS et le point de montage root NFS (Network File System) .

Le noyau Linux exécute ubuntu initramfs qui monte le système de fichiers root partagé du serveur sur la machine cliente, en lecture seule. La station cliente a donc alors un noyau Linux de démarrage, un système de fichiers root, comme un vrai système Linux. À partir de maintenant, quand nous parlerons du système de fichiers de la station client, il s'agira en fait du système de fichiers root du serveur monté en lecture seule. Le système de fichiers root monté par la station cliente est différent du système de fichiers root que le serveur utilise lui-même, mais il est conçu spécialement pour les stations clientes, et il est partagé entre toutes celles connectées au serveur (il est situé dans le répertoire /opt/ltsp/

Nota : dans la plupart des cas, les clients seront des machines 32 bits type Intel, et le système alternatif sera placé dans /opt/ltsp/i386.

Une fois connecté, ldm crée un tunnel ssh et démarre une session X sur le serveur avec affichage sur les stations clientes via le tunnel. L'utilisation de ssh procure des avantages : vous n'avez pas à configurer le serveur X sur la station cliente, et aucun transport de données par protocole tcp non sécurisé n'est initialisée, comme cela pouvait l'être auparavant avec ltsp.

mardi 14 janvier 2014

10 conseils pour la sécurité de votre système d’information

La loi "informatique et libertés" impose que les organismes mettant en œuvre des fichiers garantissent la sécurité des données qui y sont traitées. Cette exigence se traduit par un ensemble de mesures que les détenteurs de fichiers doivent mettre en œuvre, essentiellement par l’intermédiaire de leur direction des systèmes d’information (DSI) ou de leur responsable informatique.

1. Adopter une politique de mot de passe rigoureuse

L’accès à un poste de travail informatique ou à un fichier par identifiant et mot de passe est la première des protections. Le mot de passe doit être individuel, difficile à deviner et rester secret. Il ne doit donc être écrit sur aucun support. La DSI ou le responsable informatique devra mettre en place une politique de gestion des mots de passe rigoureuse : un mot de passe doit comporter au minimum 8 caractères incluant chiffres, lettres et caractères spéciaux et doit être renouvelé fréquemment (par exemple tous les 3 mois). Le système doit contraindre l’utilisateur à choisir un mot de passe différent des trois qu’il a utilisés précédemment. Généralement attribué par l’administrateur du système, le mot de passe doit être modifié obligatoirement par l’utilisateur dès la première connexion. Enfin, les administrateurs des systèmes et du réseau doivent veiller à modifier les mots de passe qu’ils utilisent eux-mêmes.

2. Concevoir une procédure de création et de suppression des comptes utilisateurs

L’accès aux postes de travail et aux applications doit s’effectuer à l’aide de comptes utilisateurs nominatifs, et non « génériques » (compta1, compta2…), afin de pouvoir éventuellement être capables de tracer les actions faites sur un fichier et, ainsi, de responsabiliser l’ensemble des intervenants. En effet, les comptes « génériques » ne permettent pas d’identifier précisément une personne. Cette règle doit également s’appliquer aux comptes des administrateurs systèmes et réseaux et des autres agents chargés de l’exploitation du système d’information.

3. Sécuriser les postes de travail

Les postes des agents doivent être paramétrés afin qu’ils se verrouillent automatiquement au-delà d’une période d’inactivité (10 minutes maximum) ; les utilisateurs doivent également être incités à verrouiller systématiquement leur poste dès qu’ils s’absentent de leur bureau. Ces dispositions sont de nature à restreindre les risques d’une utilisation frauduleuse d’une application en cas d’absence momentanée de l’agent du poste concerné. Par ailleurs, le contrôle de l’usage des ports USB sur les postes « sensibles », interdisant par exemple la copie de l’ensemble des données contenues dans un fichier, est fortement recommandé.

4. Identifier précisément qui peut avoir accès aux fichiers

L’accès aux données personnelles traitées dans un fichier doit être limité aux seules personnes qui peuvent légitimement y avoir accès pour l’exécution des missions qui leur sont confiées. De cette analyse, dépend « le profil d’habilitation » de l’agent ou du salarié concerné. Pour chaque mouvement ou nouvelle affectation d’un salarié à un poste, le supérieur hiérarchique concerné doit identifier le ou les fichiers auxquels celui-ci a besoin d’accéder et faire procéder à la mise à jour de ses droits d’accès. Une vérification périodique des profils des applications et des droits d’accès aux répertoires sur les serveurs est donc nécessaire afin de s’assurer de l’adéquation des droits offerts et de la réalité des fonctions occupées par chacun.

5. Veiller à la confidentialité des données vis-à-vis des prestataires

Les interventions des divers sous-traitants du système d’information d’un responsable de traitement doivent présenter les garanties suffisantes en terme de sécurité et de confidentialité à l’égard des données auxquels ceux-ci peuvent, le cas échéant, avoir accès. La loi impose ainsi qu’une clause de confidentialité soit prévue dans les contrats de sous-traitance. Les éventuelles interventions d’un prestataire sur des bases de données doivent se dérouler en présence d’un salarié du service informatique et être consignées dans un registre. Les données qui peuvent être considérées « sensibles » au regard de la loi, par exemple des données de santé ou des données relatives à des moyens de paiement, doivent au surplus faire l’objet d’un chiffrement.

« A noter » : l’administrateur systèmes et réseau n’est pas forcément habilité à accéder à l’ensemble des données de l’organisme. Pourtant, il a besoin d’accéder aux plates-formes ou aux bases de données pour les administrer et les maintenir. En chiffrant les données avec une clé dont il n’a pas connaissance, et qui est détenue par une personne qui n’a pas accès à ces données (le responsable de la sécurité par exemple), l’administrateur peut mener à bien ses missions et la confidentialité est respectée.

6. Sécuriser le réseau local

Un système d’information doit être sécurisé vis-à-vis des attaques extérieures.

Un premier niveau de protection doit être assuré par des dispositifs de sécurité logique spécifiques tels que des routeurs filtrants (ACL), pare-feu, sonde anti intrusions, etc. Une protection fiable contre les virus et logiciels espions suppose une veille constante pour mettre à jour ces outils, tant sur le serveur que sur les postes des agents. La messagerie électronique doit évidemment faire l’objet d’une vigilance particulière. Les connexions entre les sites parfois distants d’une entreprise ou d’une collectivité locale doivent s’effectuer de manière sécurisée, par l’intermédiaire des liaisons privées ou des canaux sécurisés par technique de « tunneling » ou VPN (réseau privé virtuel). Il est également indispensable de sécuriser les réseaux sans fil compte tenu de la possibilité d’intercepter à distance les informations qui y circulent : utilisation de clés de chiffrement, contrôle des adresses physiques des postes clients autorisés, etc. Enfin, les accès distants au système d’information par les postes nomades doivent faire préalablement l’objet d’une authentification de l’utilisateur et du poste. Les accès par internet aux outils d’administration électronique nécessitent également des mesures de sécurité fortes, notamment par l’utilisation de protocoles IPsec, SSL/TLS ou encore HTTPS.

« A noter » : Un référentiel général de sécurité, relatif aux échanges électroniques entre les usagers et les autorités administratives (ordonnance 2005-1516), doit voir le jour prochainement (voir projet sur le site www.ssi.gouv.fr). Il imposera à chacun des acteurs des mesures de sécurité spécifiques.

7. Sécuriser l’accès physique aux locaux

L’accès aux locaux sensibles, tels que les salles hébergeant les serveurs informatiques et les éléments du réseau, doit être limité aux personnels habilités. Ces locaux doivent faire l’objet d’une sécurisation particulière : vérification des habilitations, gardiennage, portes fermées à clé, digicode, contrôle d’accès par badge nominatifs, etc. La DSI ou le responsable informatique doit veiller à ce que les documentations techniques, plans d’adressages réseau, contrats, etc. soient eux aussi protégés.

8. Anticiper le risque de perte ou de divulgation des données

La perte ou la divulgation de données peut avoir plusieurs origines : erreur ou malveillance d’un salarié ou d’un agent, vol d’un ordinateur portable, panne matérielle, ou encore conséquence d’un dégât des eaux ou d’un incendie. Il faut veiller à stocker les données sur des espaces serveurs prévus à cet effet et faisant l’objet de sauvegardes régulières. Les supports de sauvegarde doivent être stockés dans un local distinct de celui qui héberge les serveurs, idéalement dans un coffre ignifugé. Les serveurs hébergeant des données sensibles ou capitales pour l’activité l’organisme concerné doivent être sauvegardés et pourront être dotés d’un dispositif de tolérance de panne. Il est recommandé d’écrire une procédure « urgence – secours » qui décrira comment remonter rapidement ces serveurs en cas de panne ou de sinistre majeur. Les supports nomades (ordinateurs portables, clé USB, assistants personnels etc.) doivent faire l’objet d’une sécurisation particulière, par chiffrement, au regard de la sensibilité des dossiers ou documents qu’ils peuvent stocker. Les matériels informatiques en fin de vie, tels que les ordinateurs ou les copieurs, doivent être physiquement détruits avant d’être jetés, ou expurgés de leurs disques durs avant d’être donnés à des associations. Les disques durs et les périphériques de stockage amovibles en réparation, réaffectés ou recyclés, doivent faire l’objet au préalable d’un formatage de bas niveau destiné à effacer les données qui peuvent y être stockées.

9. Anticiper et formaliser une politique de sécurité du système d’information

L’ensemble des règles relatives à la sécurité informatique doit être formalisé dans un document accessible à l’ensemble des agents ou des salariés. Sa rédaction requiert l’inventaire préalable des éventuelles menaces et vulnérabilités qui pèsent sur un système d’information. Il convient de faire évoluer régulièrement ce document, au regard des modifications des systèmes et outils informatiques utilisés par l’organisme concerné. Enfin, le paramètre « sécurité » doit être pris en compte en amont de tout projet lié au système d’information.

10. Sensibiliser les utilisateurs aux « risques informatiques » et à la loi "informatique et libertés"

Le principal risque en matière de sécurité informatique est l’erreur humaine. Les utilisateurs du système d’information doivent donc être particulièrement sensibilisés aux risques informatiques liés à l’utilisation de bases de données. Cette sensibilisation peut prendre la forme de formations, de diffusion de notes de service, ou de l’envoi périodique de fiches pratiques. Elle sera également formalisée dans un document, de type « charte informatique », qui pourra préciser les règles à respecter en matière de sécurité informatique, mais aussi celles relatives au bon usage de la téléphonie, de la messagerie électronique ou encore d’internet. Ce document devrait également rappeler les conditions dans lesquelles un salarié ou un agent peut créer un fichier contenant des données personnelles, par exemple après avoir obtenu l’accord de son responsable, du service juridique ou du CIL de l’entreprise ou de l’organisme dans lequel il travaille.

Ce document doit s’accompagner d’un engagement de responsabilité à signer par chaque utilisateur.

A noter : veiller à ce que les utilisateurs nettoient régulièrement leurs vieux documents et messages électroniques sur leurs postes. De même, nettoyer régulièrement le répertoire d’échange partagé entre les différents services afin qu’il ne se transforme pas en espace « fourre-tout » (fichiers personnels des agents mélangés avec des dossiers sensibles)

lundi 13 janvier 2014

Liste des commandes du shell sous linux

Cette liste (non exhaustive) est principalement composée de commandes couramment utilisé dans les systèmes Linux/Unix. Cependant, certaines d'entre elles ne sont pas natives sur toutes les distributions (il faut donc les installer si elles sont disponnibes pour votre système, ce qui n'est pas toujours le cas).

note : vous n'êtes pas obligés de passer par l'interface graphique pour utiliser la console :

- [ctrl] + [alt] + [f1]-[F6] : aller vers l'écran console (il faudra vous loguer sous un compte, "root" pour se loguer en tant qu'administrateur)

- [ctrl] + [alt] + [f7] : retourner vers l'interface graphique.

dimanche 12 janvier 2014

Les utilisateurs et les droits sous Fedora

Commençons par les commandes nécessaires à l'administration des utilisateurs. Vous vous douterez que les privilèges super utilisateurs sont requis pour exécuter la majorité de ce genre de commandes.

- adduser nouvel_utitisateur ou useradd nouvel_utilisateur : ajout d'un utilisateur. La première commande est plus conviviale mais la seconde reste plus apropriée pour faire un script.

- userdel utilisateur ou deluser utilisateur : suppression d'un utilisateur.

- addgroup nouveau_groupe ou groupadd nouveau_groupe : ajout d'un groupe.

Qu'est-ce qu'une stratégie de groupe ?

Présentation des stratégies de groupe

Présentation des stratégies de groupe

Le terme Stratégie désigne la configuration logicielle du système par rapport aux utilisateurs. A la suite d’une installation de Windows, aucune stratégie n'est configurée, et tout est permis (en fonction des droits des groupes d'utilisateurs prédéfinis : Administrateurs, Utilisateurs, Utilisateurs avec pouvoir...).

Les stratégies de groupe ou GPO (Group Policies Object) permettent de configurer des restrictions d'utilisation de Windows où des paramètres à appliquer soit sur un ordinateur donné soit sur un compte utilisateur donné. Il est ainsi possible d’agir sur :

samedi 11 janvier 2014

Pourquoi Microsoft arrête-t-il son support pour Windows XP et Office 2003 ?

Pourquoi Microsoft arrête-t-il son support pour Windows XP et Office 2003 ? En 2002, Microsoft a mis en place une nouvelle politique de support afin d'offrir aux clients davantage de transparence et de prévisibilité. Dans le cadre de cette politique, les produits Microsoft destinés aux entreprises et aux développeurs (ce qui inclut Windows et Office) bénéficient d'un minimum de 10 années de support (un support principal de 5 ans et un support étendu de 5 ans), pour le service pack pris en charge.

Ainsi, Windows XP SP3 et Office 2003 ne seront plus supportés dès le 8 avril 2014. Si votre organisation n’a pas débuté une migration vers un poste de travail moderne, vous êtes en retard. En se basant sur les données des déploiements passés de nos clients, le déploiement moyen en entreprise peut prendre de 18 à 32 mois. Afin d’assurer que vous restiez sur une version supportée de Windows et d’Office, vous devriez débuter votre planification et le test de vos applications dès maintenant.

Installation du service DNS pour Windows Server 2003

Qu’est-ce que le DNS ?

Cet acronyme signifie en anglais Domain Name System ou en français système de noms de domaines. C’est un service qui fait correspondre une adresse IP à un nom de domaine afin de pouvoir l’identifier et le mémoriser plus facilement. Par exemple, le nom de domaine http://webadonf.net/ est plus simple à mémoriser pour les humains que l’adresse IP 81.67.245.XXX dont les machines raffolent. On appelle ce service la résolution de noms ou d’IP pour le cas inverse.

vendredi 10 janvier 2014

Conversion entre systèmes de numération

Objectifs spécifiques :

- Définir transcodage

- Effectuer la conversion d’une base B1 vers une autre base B2

I- Définition

Le transcodage (ou conversion de base) est l’opération qui permet de passer de la représentation d’un nombre exprimé dans une base à la représentation du même nombre dans une autre base.

les systèmes de numérations

Objectifs spécifiques :

- Définir système de numération

- Enumérer les différents systèmes de numération utilisée en informatique

Introduction

L’homme calcule depuis des millénaire avec 10 chiffres (0, 1, 2, 3, 4, 5, 6, 7, 8, 9). On parle alors de base décimale (ou base 10). Contrairement à l’homme, un ordinateur n’est constitué que de circuits électroniques. Comment fait-elle pour représenter et manipuler ces nombres ?

mercredi 8 janvier 2014

Le smartphone Ubuntu Edge ne verra pas le jour

L'échec était annoncé, tant la cible était haute. La campagne de financement lancée par Canonical pour produire un smartphone fonctionnant avec son système Ubuntu n'a pas obtenu les 32 millions de dollars (24 millions d'euros) espérés. Terminée jeudi 22 août, cette campagne d'un mois sur le site decrowdfunding Indiegogo a rassemblé plus de 12,8 millions de dollars (9,6 millions d'euros), grâce au concours de près de 27 500 internautes. Le financement participatif devient la norme pour les projets indépendants, pour des sommes atteignant régulièrement plusieurs millions de dollars.

mardi 7 janvier 2014

BackTrack 5 ou Kali Linux 1.0

Je reçois beaucoup de recherches similaires à BackTrack 5 qui me fait me demander si les internautes responsables de ces recherches sont conscients que la répartition connue comme BackTrack est de vieilles nouvelles. Si vous ne l'avez pas et vous êtes arrivé ici en cherchant "BackTrack 5 ," cet article va vous diriger vers le droit de distribution à utiliser.

BackTrack est / était une distribution Linux spécialisée pour les professionnels de la sécurité. Il est conçu pour le piratage et les tests de pénétration et est chargé avec la meilleure Libre et Open Source (FOSS) le piratage des applications disponibles. La dernière édition a été BackTrack 5 R3 (R est pour la révolution).

Inscription à :

Commentaires (Atom)

.jpg)

.jpg)

.jpg)

.jpg)